INTRODUCCION-SEGURIDAD-INFORMATICA.pdf

52 páginas

Incidentes-de-Seguridad.pdf

23 páginas

Equipo-de-seguridad-informatica.pdf

22 páginas

Eleventh.pdf

26 páginas

Conceptos-de-Seguridad-Informatica.pdf

20 páginas

Fundamentos-de-Seguridad-Informatica.pdf

24 páginas

Seguridad-Informatia-y-la-auditoria.pdf

21 páginas

Gestion-de-la-configuracion-de-seguridad.pdf

18 páginas

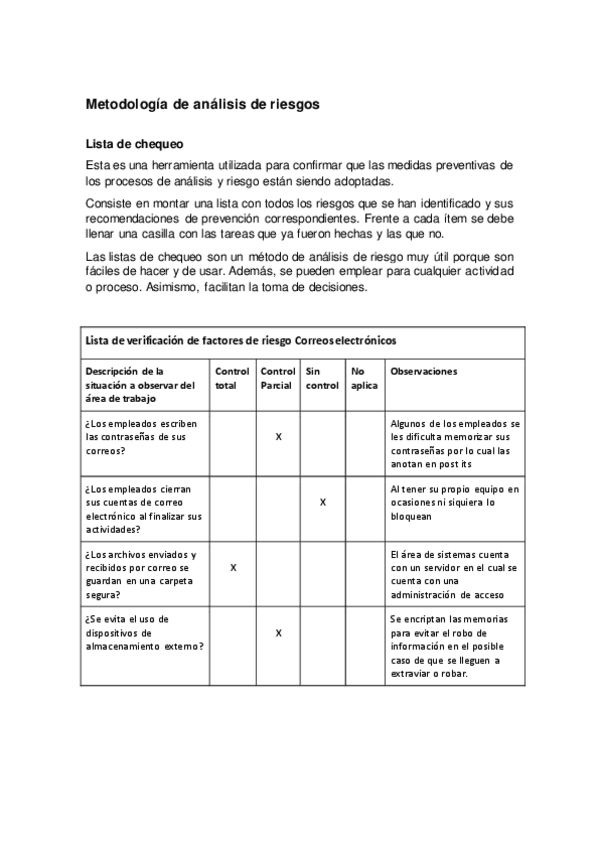

Metodologia-de-analisis-de-riesgos.pdf

18 páginas

Seguridad-Informatica-y-el-Emprendimiento-e-innovacion-en-Universidades.pdf

13 páginas

LA-IMPORTANCIA-DEL-FACTOR-HUMANO-EN-LA-SEGURIDAD.pdf

17 páginas

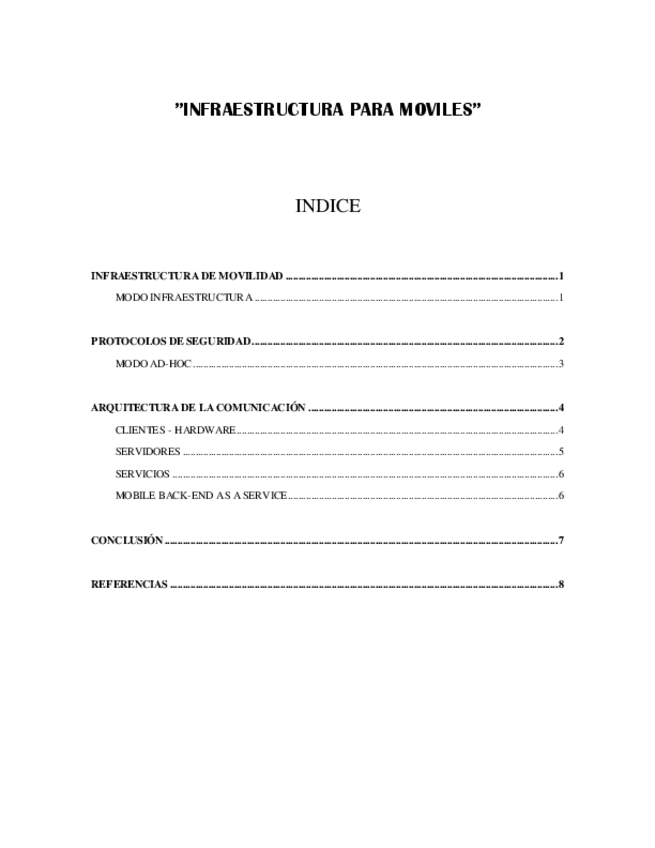

Infraestructuraparamoviles.pdf

9 páginas

Seguridad-Informatica-Presentacion-Storage.pdf

27 páginas

Diseno-de-Ambiente-de-Alta-Disponibilidad.pdf

7 páginas

Configuracion-de-Seguridad.pdf

20 páginas

Balanceo-de-Carga.pdf

10 páginas

Vulnerabilidades-de-los-sistemas-informaticos.pdf

13 páginas

AUDITORIA.pdf

24 páginas

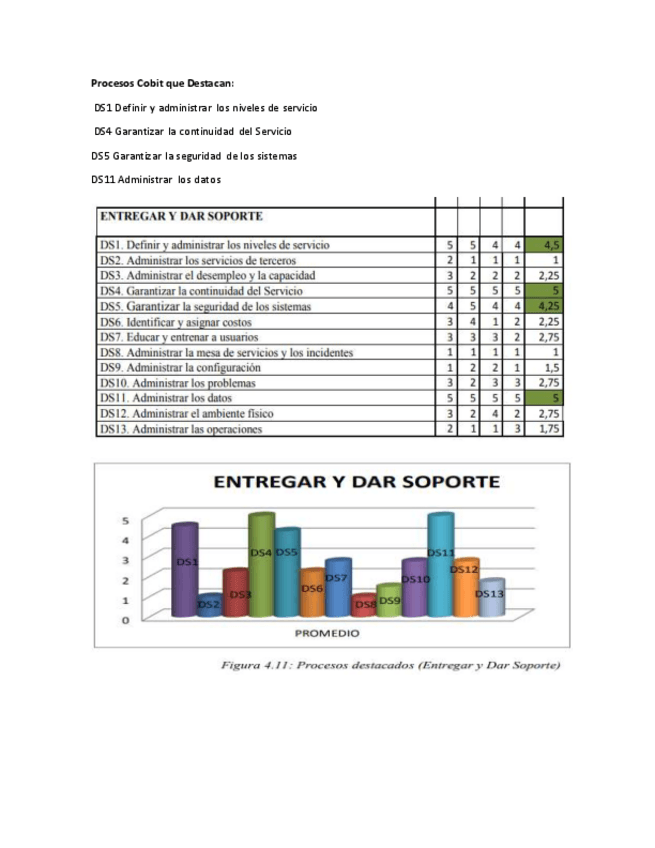

COBIT.pdf

30 páginas

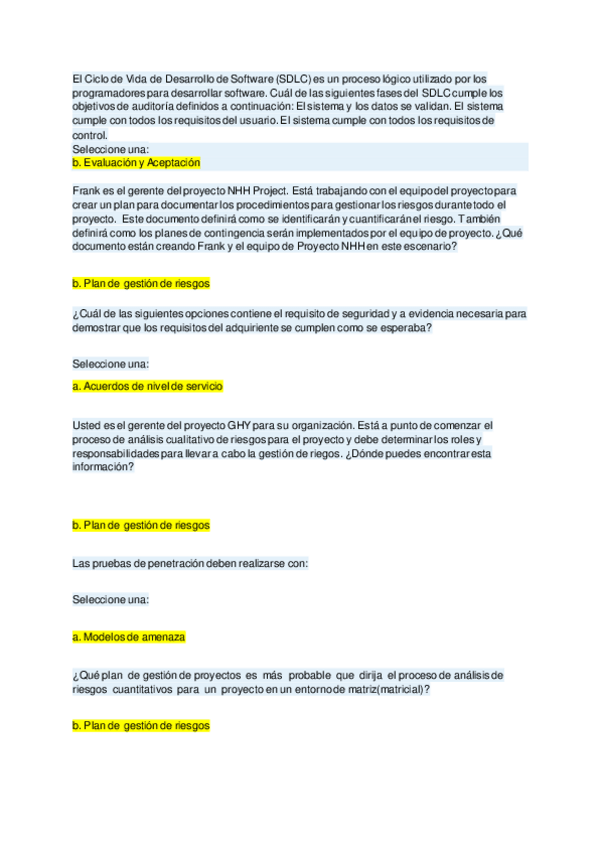

Ciclo-de-Vida-del-Desarrollo-de-Sistemas-Parte-1.pdf

20 páginas

Ciclo-de-Vida-del-Desarrollo-de-Sistemas-Parte-2.pdf

20 páginas

Plan-de-mejora-continua.pdf

12 páginas

Ciclo-de-Vida-del-Desarrollo-de-Sistemas-Parte-3.pdf

27 páginas

SCRUMa.pdf

23 páginas

INGENIERIA-DE-REQUERIMIENTOS.pdf

11 páginas

AUDITORIA.pdf

24 páginas

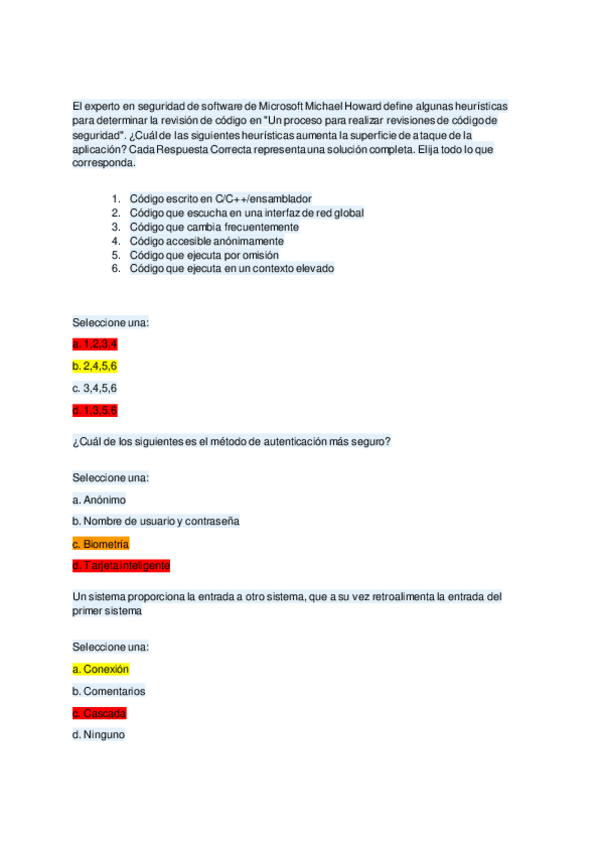

Seguridad.pdf

39 páginas

Diferencia-entre-hacker-y-criminal.pdf

7 páginas

Amenazas-mas-peligrosas-internet.pdf

8 páginas

Amenazas-mas-peligrosas-internet-Parte-2.pdf

7 páginas

Herramientas-hacker.pdf

8 páginas

Hacker.pdf

8 páginas

Cisco-CNN-Security.pdf

8 páginas

Errores-comunes-de-seguridad.pdf

8 páginas

Aplicaciones-para-convertirse-Hacker.pdf

8 páginas

Errores-comunes-de-seguridad-Parte-2.pdf

5 páginas

CompTIA.pdf

7 páginas

Tipos-de-hackers.pdf

8 páginas

Tipos-de-hackers-Parte-2.pdf

7 páginas

Que-hacen-las-computadoras.pdf

8 páginas

El-corazon-de-la-computadora.pdf

8 páginas

Servidores-y-estaciones.pdf

8 páginas

La-memoria-de-la-computadora.pdf

8 páginas

Dispositivos-de-senalizacion.pdf

8 páginas

Pantallas.pdf

8 páginas

El-surgimiento-de-redes.pdf

8 páginas

Tabla-de-verdad-de-la-puerta-AND.pdf

8 páginas