@anaa_chun

Bio: ⚠️ Los apuntes que subo no son míos pero los uso para guardar en mi cuenta de Wuolah. ⚠️

115 Publicaciones

352 Interacciones

10 Seguidores

9 Siguiendo

Lista de publicaciones de anaa_chun

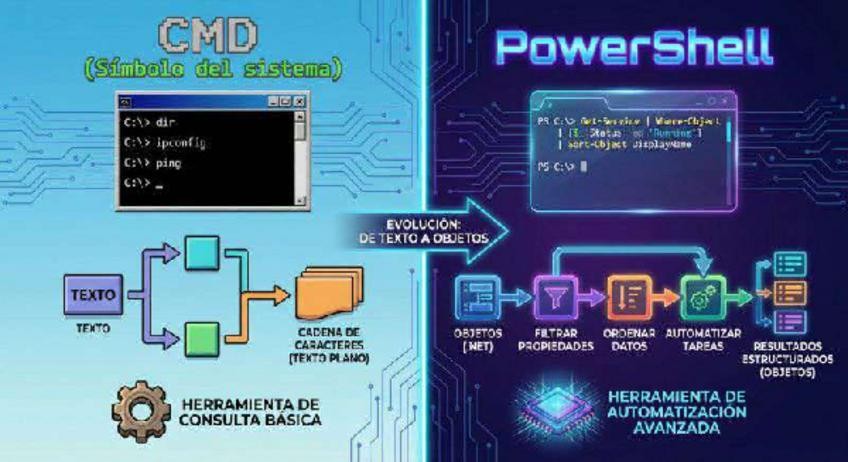

He publicado nuevos apuntes de Sistemas Informáticos: PowerShell-vs-CMD-Siguen-siendo-lo-mismo.pdf

He publicado nuevos apuntes de Sistemas Informáticos: Como-funcionan-los-Directorios-de-Linux.pdf

He publicado nuevos apuntes de Hacking Ético: Guia-sobre-Kali-Linux-basada-en-la-ruta-OffSec-KLCP.pdf

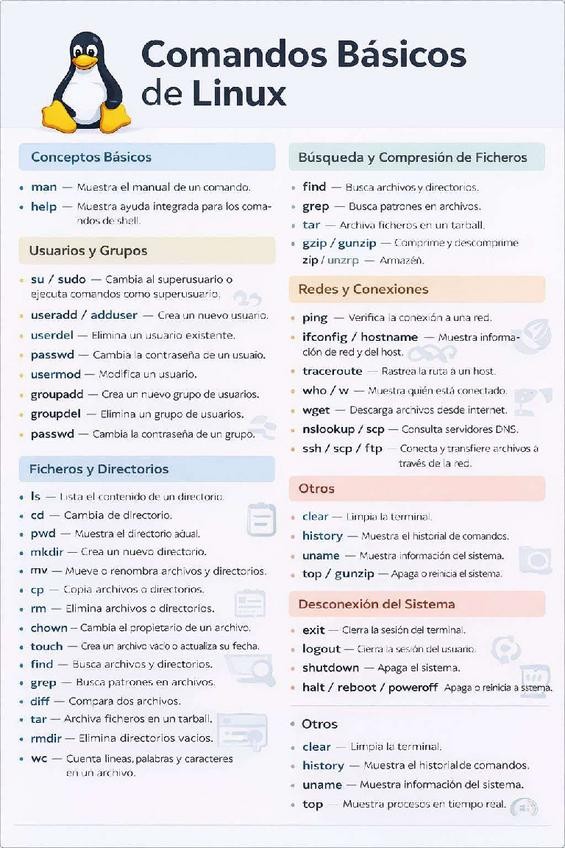

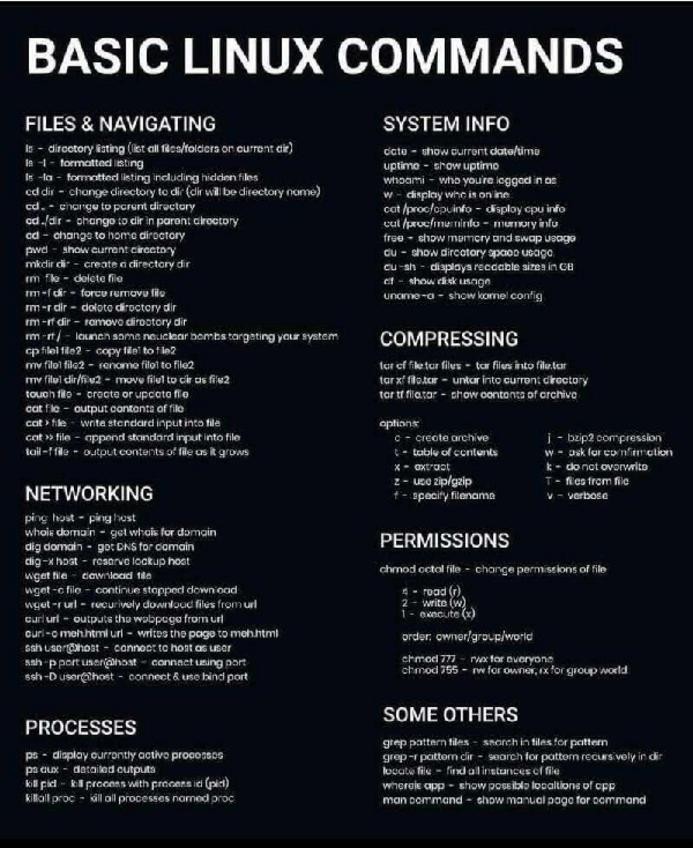

He publicado nuevos apuntes de Sistemas Informáticos: Comandos-Basicos-de-Linux.pdf

He publicado nuevos apuntes de Entornos de desarrollo: 20-Comandos-de-Git.pdf

He publicado nuevos apuntes de Programación: Aprovecha-al-maximo-NotebookLM.pdf

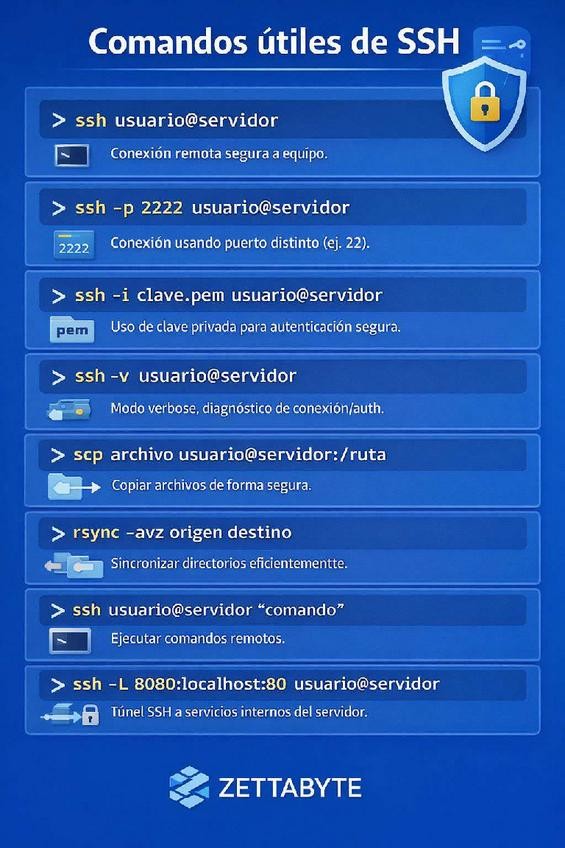

He publicado nuevos apuntes de Hacking Ético: Comandos-utiles-de-SSH.pdf

He publicado nuevos apuntes de Puesta en Producción Segura: Implementacion-de-Hardening-Basico-en-Servicio-SSH.pdf

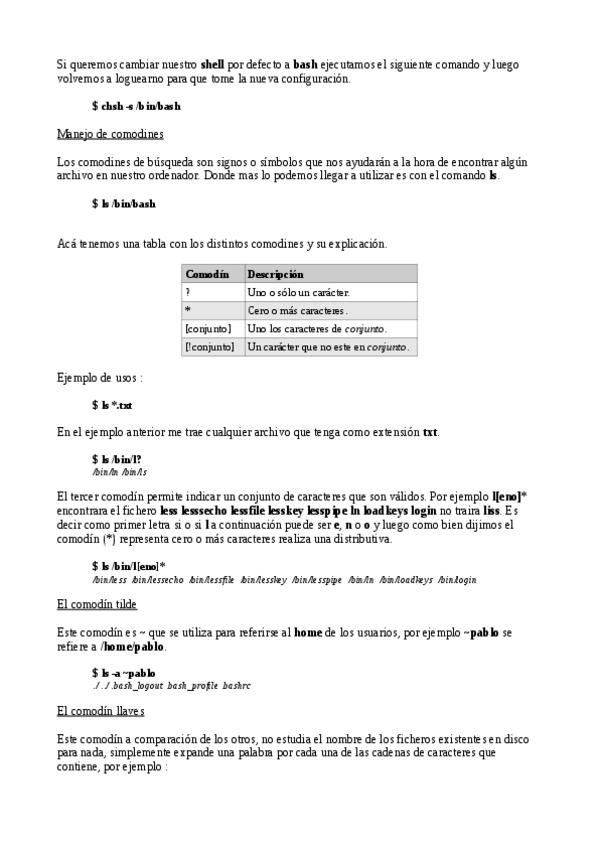

He publicado nuevos apuntes de Programación de servicios y procesos: Programacion-Shell-Bash.pdf

He publicado nuevos apuntes de Sistemas Informáticos: Basic-Linux-Commands.pdf

He publicado nuevos apuntes de Programación: Documento-de-consulta-JAVA.pdf

He publicado nuevos apuntes de Hacking Ético: Nmap-Evasion-de-Firewalls-e-IDS-IPS.pdf

He publicado nuevos apuntes de Puesta en Producción Segura: Redes-y-Comunicacion-en-Seguridad.pdf

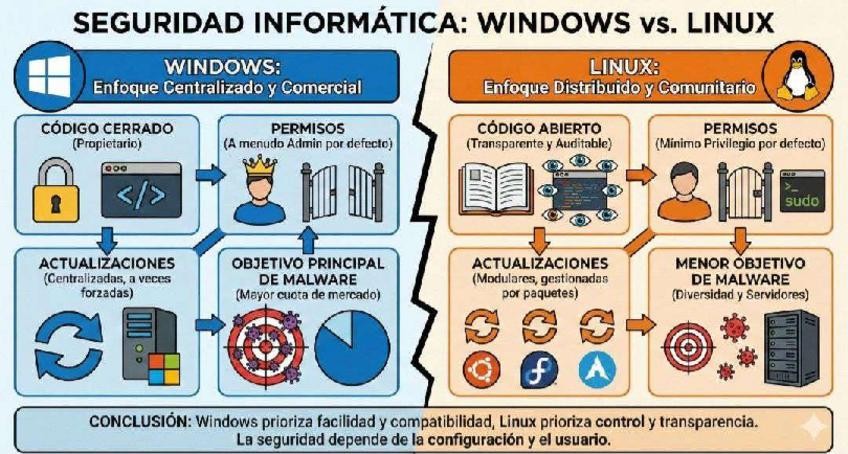

He publicado nuevos apuntes de Sistemas Informáticos: Seguridad-Informatica-Window-vs-Linux.pdf

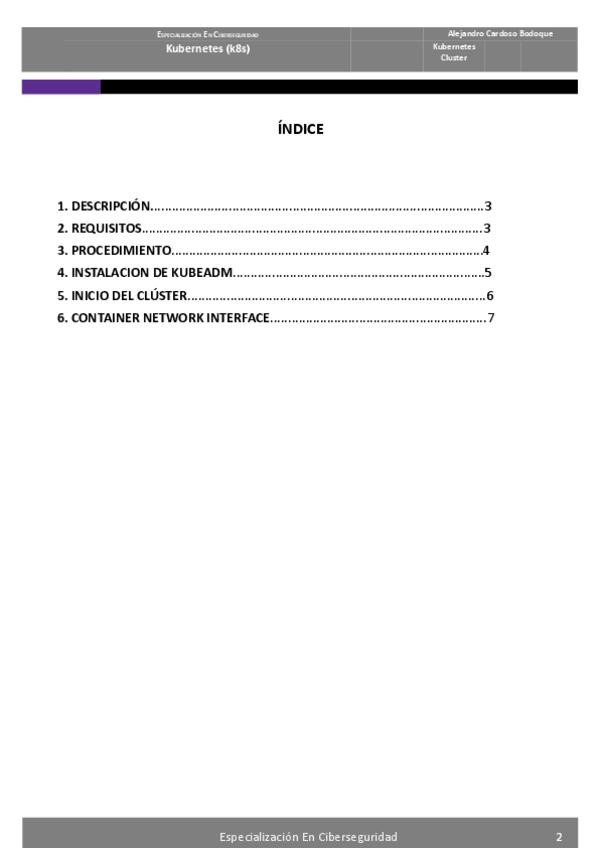

He publicado nuevos apuntes de Puesta en Producción Segura: Cluster-Kubernetes.pdf

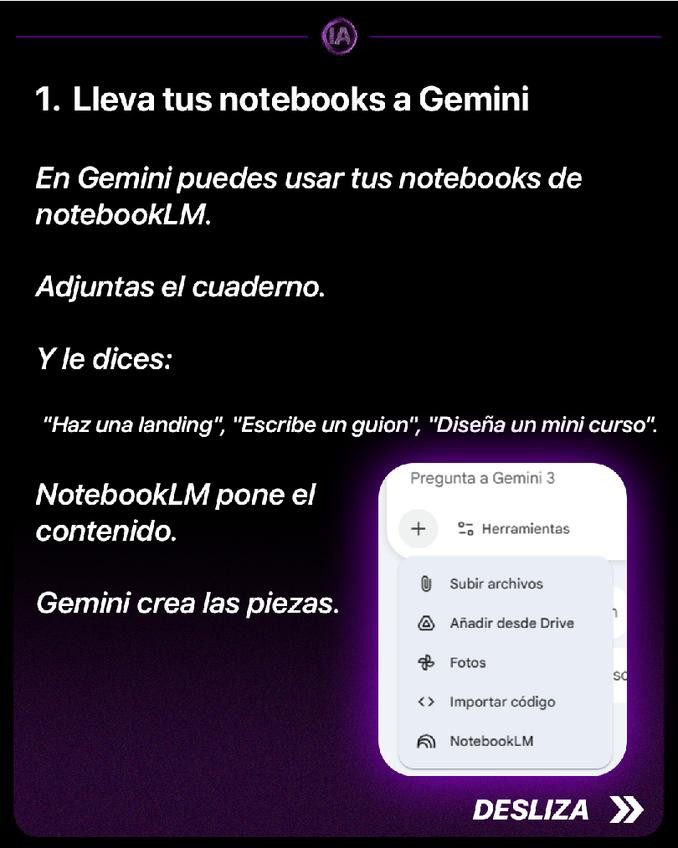

He publicado nuevos apuntes de Entornos de desarrollo: Hacks-de-Notebooklm.pdf

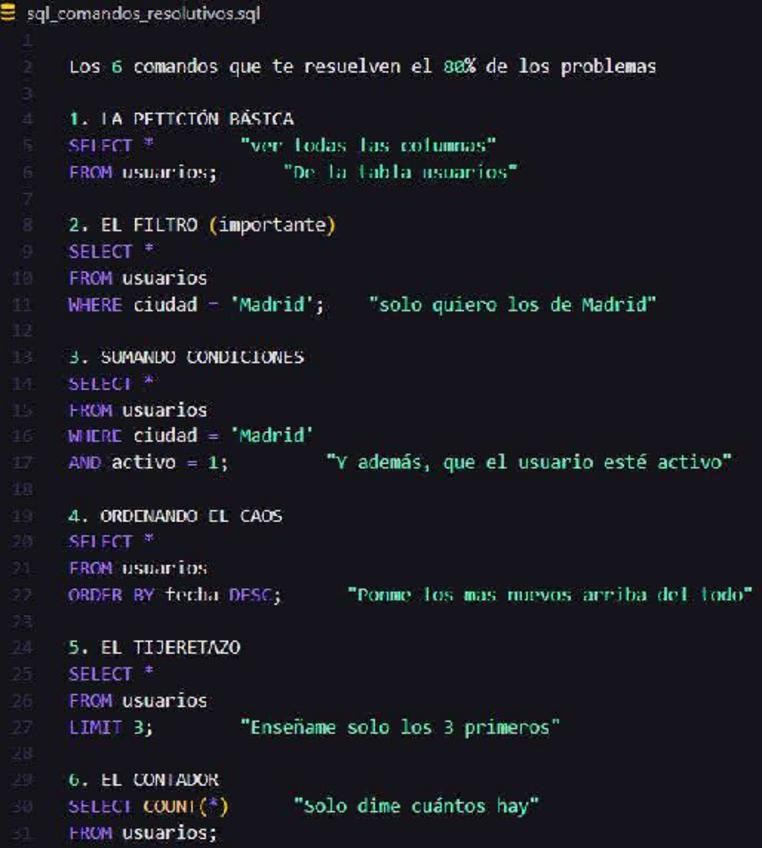

He publicado nuevos apuntes de Bases de Datos: SQL-comandos-resolutivos.pdf

He publicado nuevos apuntes de Sistemas Informáticos: Comandos-de-Windows-que-Todo-Service-Desk-deberia-conocer.pdf

He publicado nuevos apuntes de Sistemas Informáticos: Expansiones-de-bash.pdf

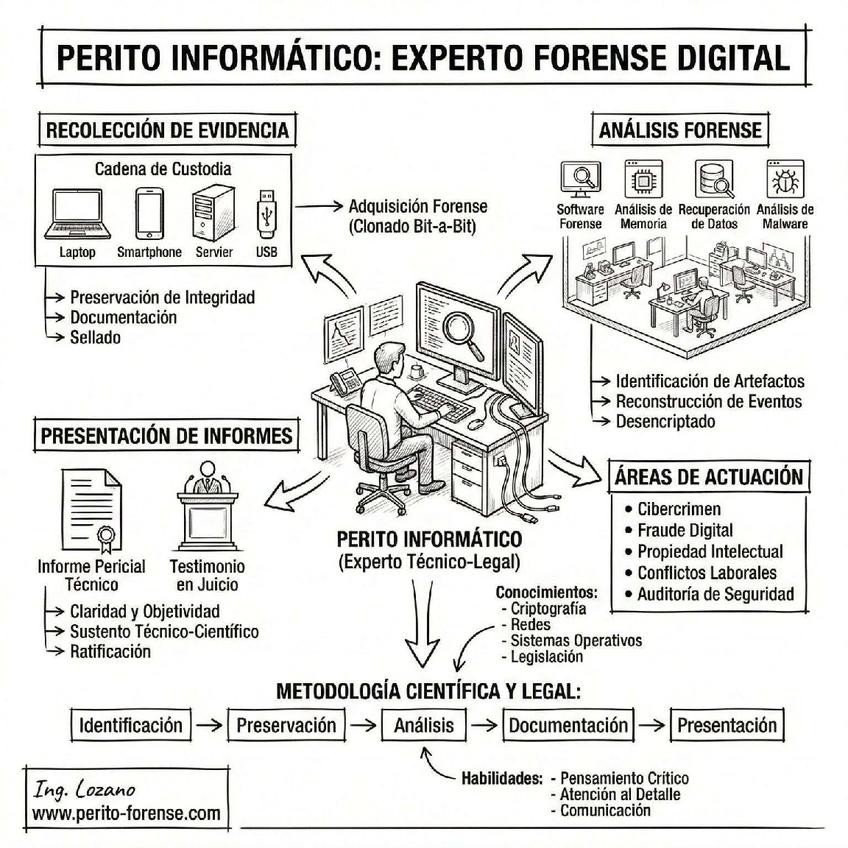

He publicado nuevos apuntes de Análisis Forense Informático: Perito-Informatico-Experto-Forense-Digital.pdf