Asignaturas de Ciberseguridad en Entornos de las Tecnologías de la Información

Asignatura

arrow_downward3 posts

19 posts

10 posts

4 posts

14 posts

Últimas publicaciones de Ciberseguridad en Entornos de las Tecnologías de la Información

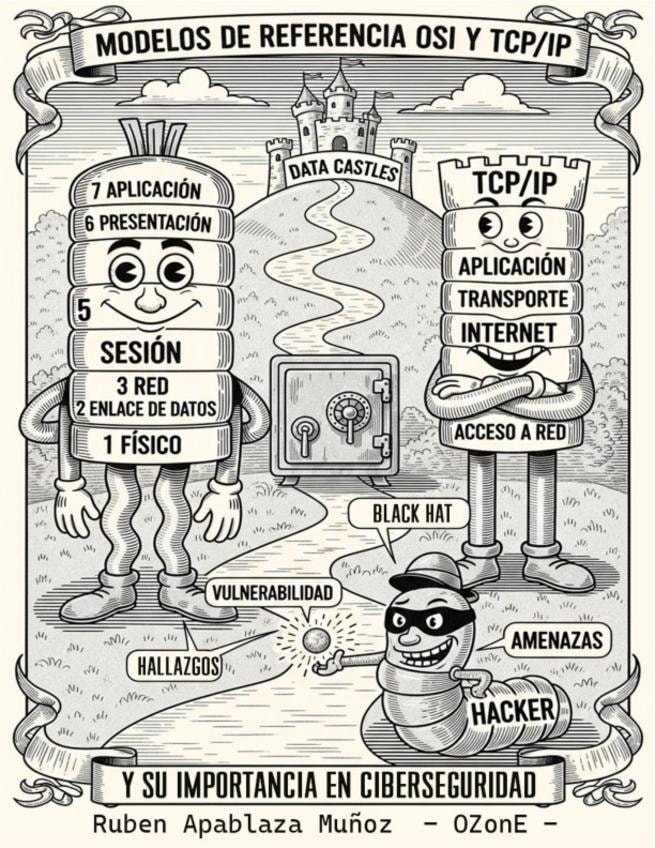

He publicado nuevos apuntes de Incidentes de Ciberseguridad: Modelos-OSI-y-TCP-Su-Importancia-en-Ciberseguridad.pdf

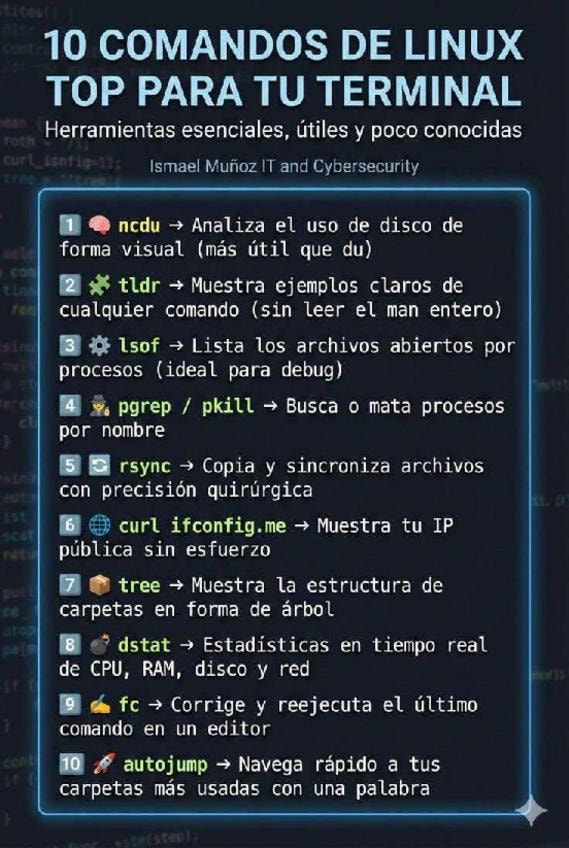

He publicado nuevos apuntes de Hacking Ético: 10-comandos-de-linux-top-para-tu-terminal.pdf

He publicado nuevos apuntes de Incidentes de Ciberseguridad: Seguridad-Informatica-Recuperacion-de-Datos.pdf

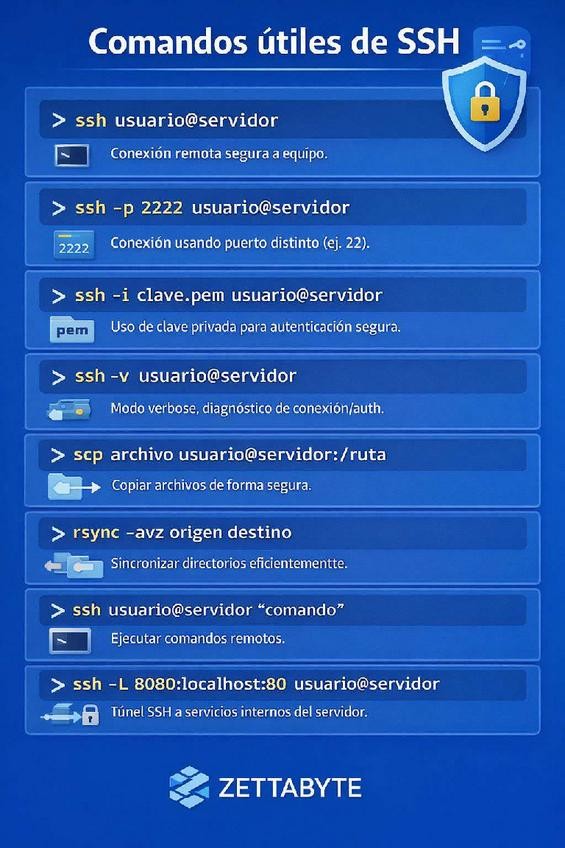

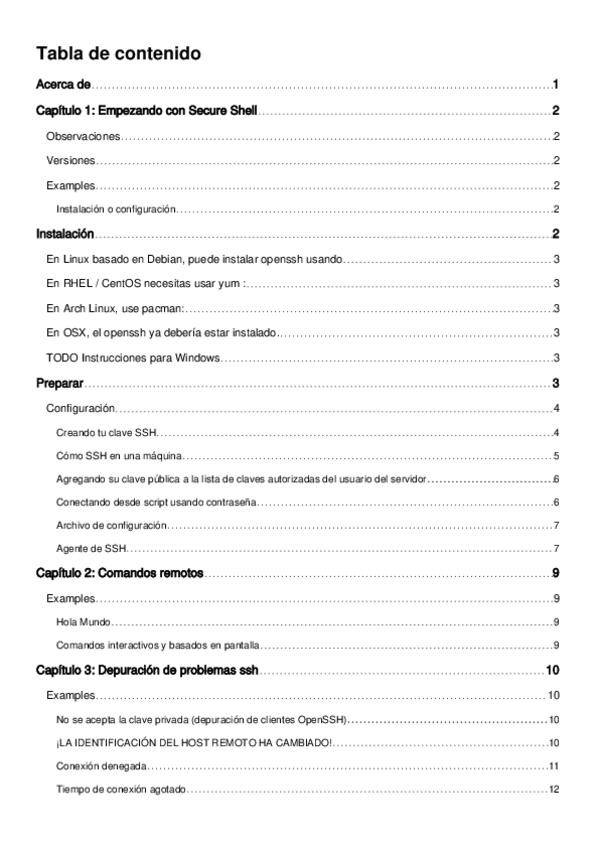

He publicado nuevos apuntes de Puesta en Producción Segura: Comandos-SSH-que-todo-tecnico-deberia-dominar.pdf

He publicado nuevos apuntes de Hacking Ético: Comandos-Linux-Esenciales.pdf

He publicado nuevos apuntes de Hacking Ético: Guia-sobre-Kali-Linux-basada-en-la-ruta-OffSec-KLCP.pdf

He publicado nuevos apuntes de Hacking Ético: Comandos-utiles-de-SSH.pdf

He publicado nuevos apuntes de Puesta en Producción Segura: Implementacion-de-Hardening-Basico-en-Servicio-SSH.pdf

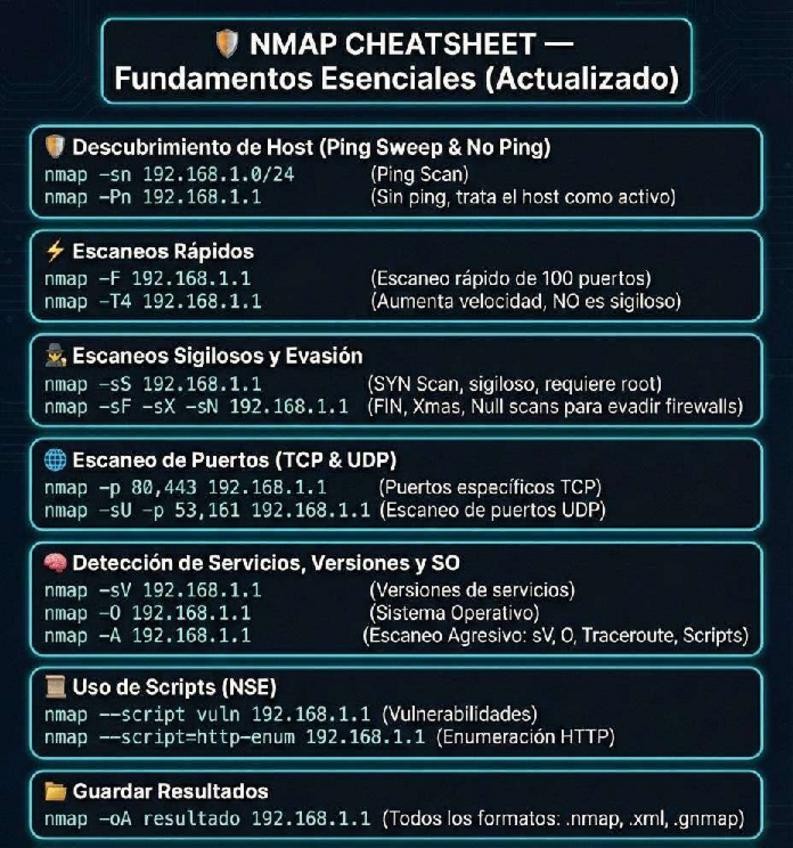

He publicado nuevos apuntes de Hacking Ético: Nmap-Evasion-de-Firewalls-e-IDS-IPS.pdf

He publicado nuevos apuntes de Puesta en Producción Segura: Redes-y-Comunicacion-en-Seguridad.pdf

He publicado nuevos apuntes de Puesta en Producción Segura: Cluster-Kubernetes.pdf

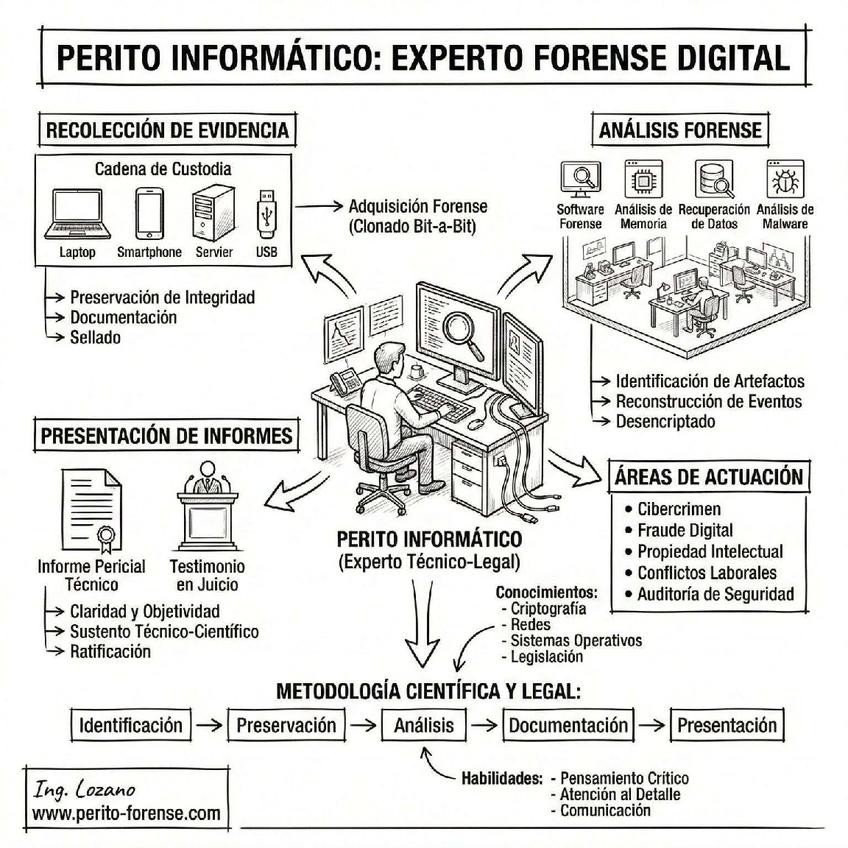

He publicado nuevos apuntes de Análisis Forense Informático: Perito-Informatico-Experto-Forense-Digital.pdf

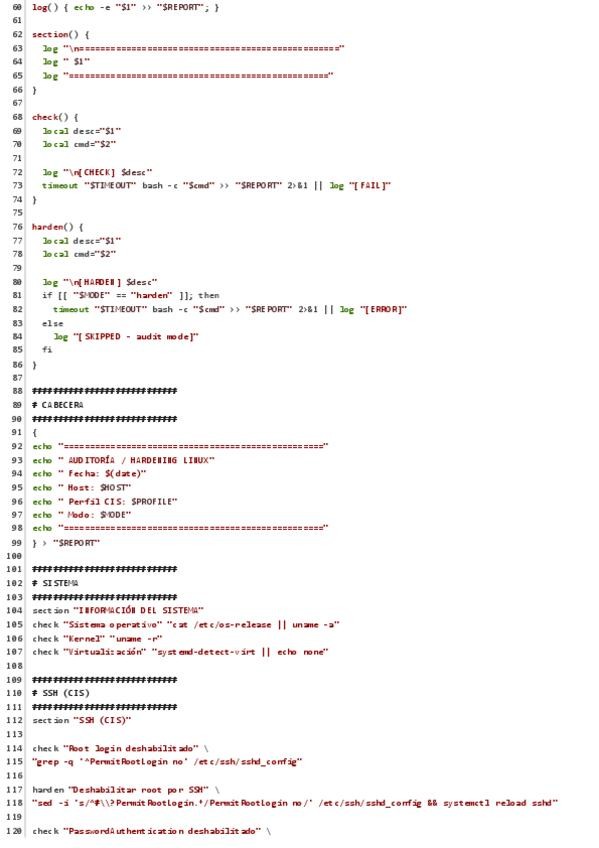

He publicado nuevos apuntes de Puesta en Producción Segura: Auditoria--Hardening-Controlado-Linux.pdf

He publicado nuevos apuntes de Hacking Ético: Comandos-Basicos-de-Linux-Explicados-con-Ejemplos-de-la-Vida-Real.pdf

He publicado nuevos apuntes de Incidentes de Ciberseguridad: ciberseguridad-un-enfoque-desde-la-ciencia-de-datos.pdf

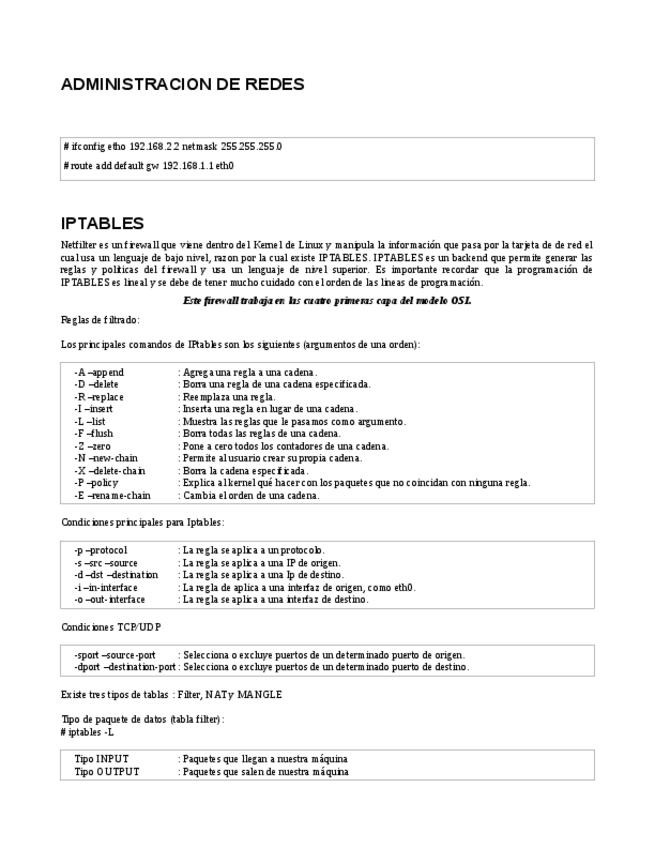

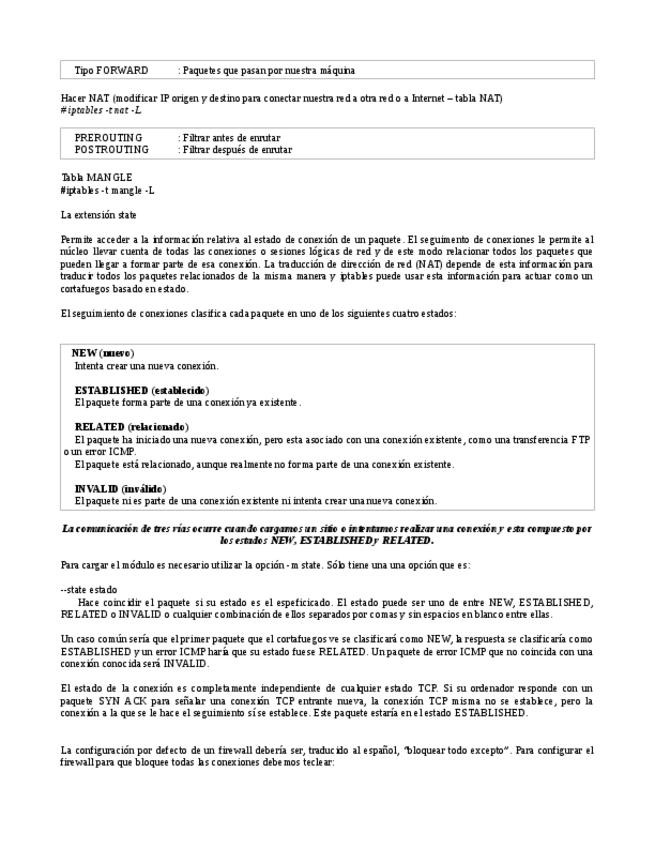

He publicado nuevos apuntes de Puesta en Producción Segura: Linux-firewall-Iptables.pdf

He publicado nuevos apuntes de Normativa de Ciberseguridad: Ciberseguridad-mas-alla-del-presupuesto.pdf

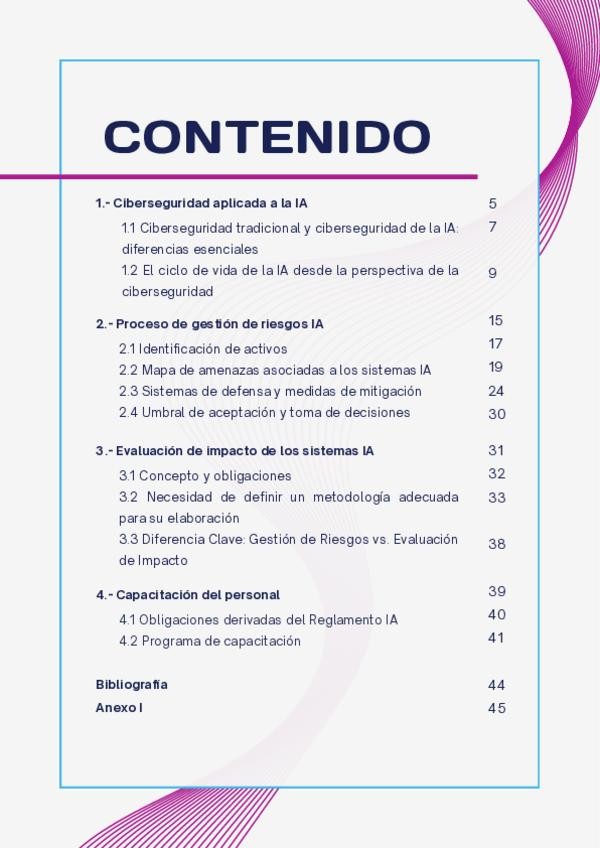

He publicado nuevos apuntes de Normativa de Ciberseguridad: Guia-de-Ciberseguridad-para-Sistemas-Inteligentes.pdf

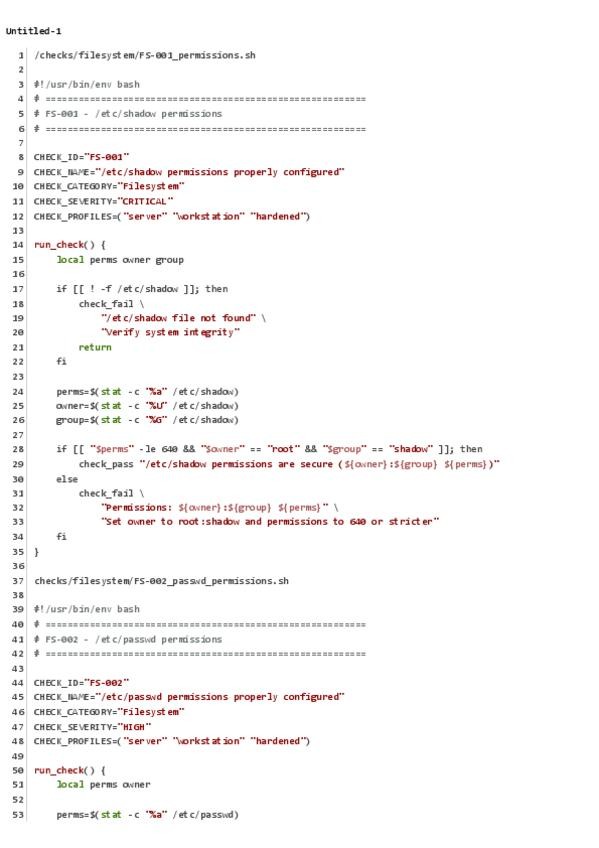

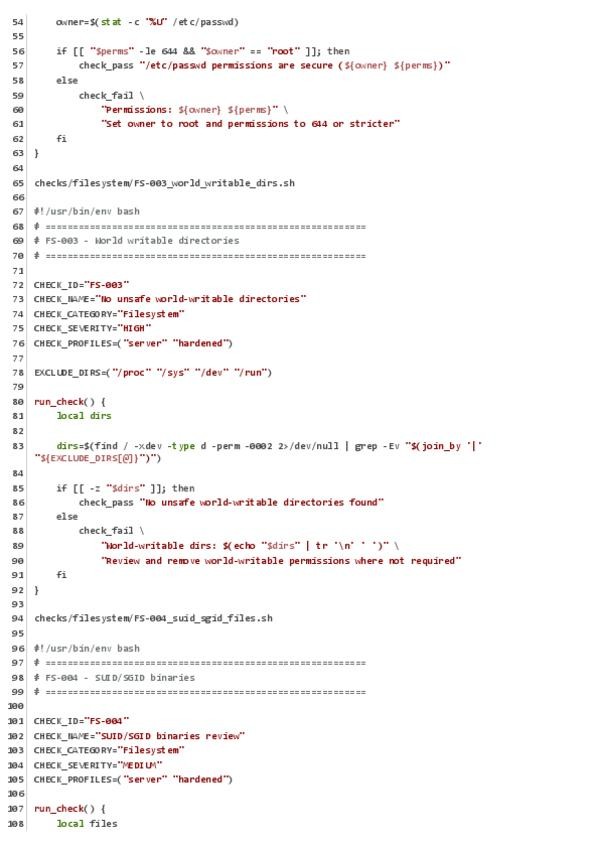

He publicado nuevos apuntes de Hacking Ético: 2a-Parte.-Framework-Auditoria-de-Seguridad-en-Bash.pdf

He publicado nuevos apuntes de Incidentes de Ciberseguridad: Hay-un-intruso-en-tu-servidor-Linux.pdf

?Competencias y habilidades aplicadas: ✔️ Instalación y hardening básico de Ubuntu Server ✔️ Configuración segura de OpenSSH (SFTP) y Apache Web Server ✔️ Escaneo y enumeración con Nmap y Zenmap ✔️ Identificación de vulnerabilidades mediante CVEs ✔️ Anál

He publicado nuevos apuntes de Puesta en Producción Segura: Seguridad-informatica-en-las-empresas.pdf

He publicado nuevos apuntes de Puesta en Producción Segura: Seguridad-informatica-en-las-empresas.docx

Nuevos apuntes de introducción

He subido apuntes acerca de SEGURIDAD INFORMÁTICA EN LAS EMPRESAS https://wuolah.com/apuntes/puesta-en-produccion-segura/13029914?utm_source=wuolah&utm_medium=referral&utm_content=document&utm_campaign=share-copy&utm_term=modal-share-copy

Estas amenazas incluyen la manipulación de los datos de entrenamiento, que pueden comprometer la integridad de los modelos; los ataques diseñados para forzar errores en los resultados, como los ejemplos adversarios; o aquellos dirigidos a obtener informac

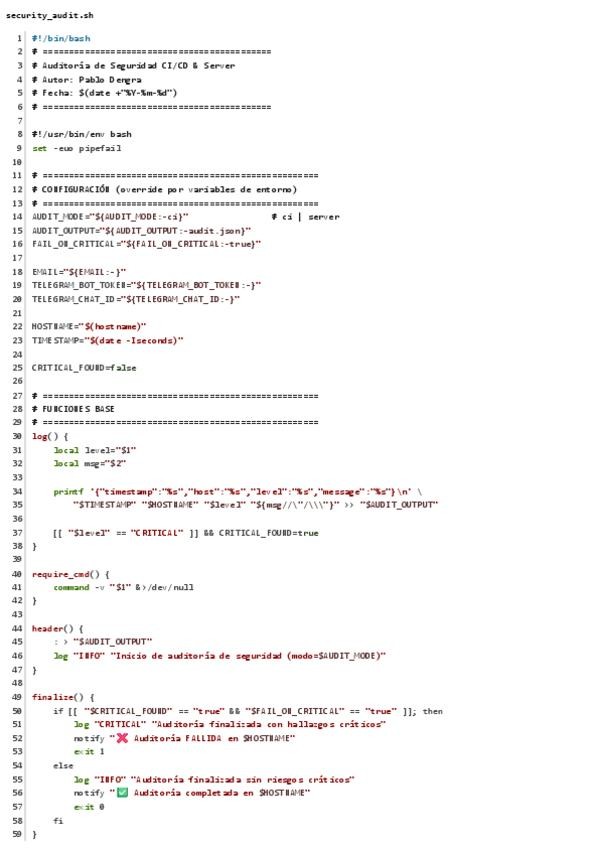

? Características clave del script: - Ejecución en modo CI o modo servidor. - Salida estructurada en JSON, pensada para pipelines y SIEM. - Clasificación de hallazgos por severidad: INFO / WARN / CRITICAL. - Códigos de salida que permiten fallar el pipeli

El objetivo de la presente guía es la presentación de los mecanismos criptográficos que han sido autorizados para su uso en el ENS, así como la fortaleza requerida y las garantías de evaluación y certificación que deben presentar, atendiendo al nivel de s

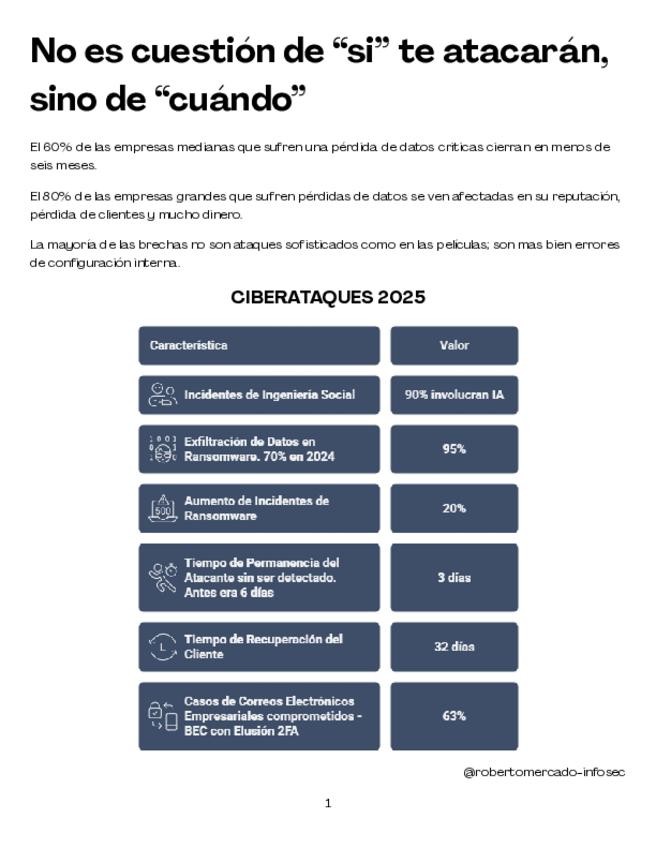

He publicado nuevos apuntes de Puesta en Producción Segura: Seguridad-en-Base-de-Datos.pdf

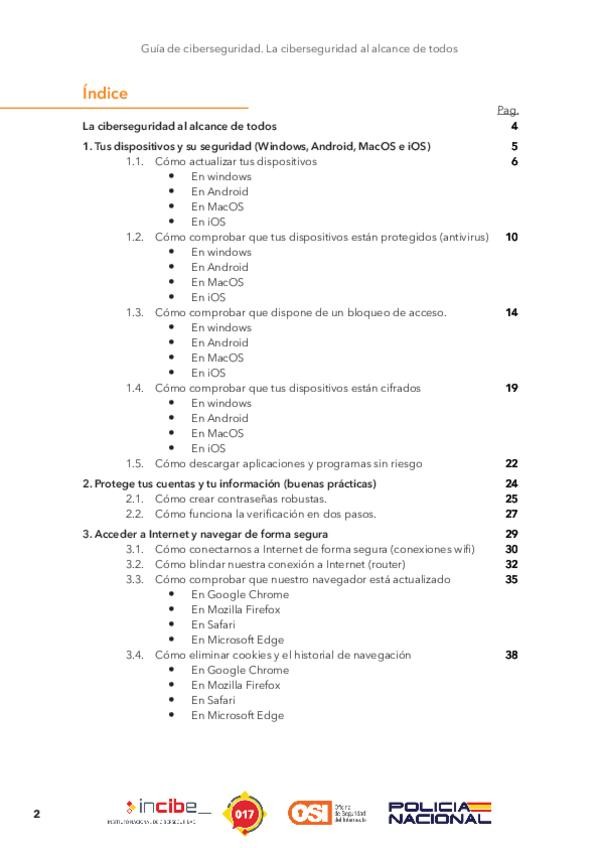

¡Una guía imprescindible sobre los conceptos básicos de la ciberseguridad! Desde contraseñas fuertes hasta la detección de estafas, este recurso del INCIBE proporciona consejos prácticos para proteger tus dispositivos, cuentas y datos.

? Guía práctica Anti-Ransomware para Backups y Recuperación, pensada para equipos de ?? IT que quieren pasar de “esperar lo mejor” a ✅ operar con un circuito completo y verificable: ? 3-2-1-1-0 / GFS, ? pruebas de restore, ? criterio de “punto limpio” y

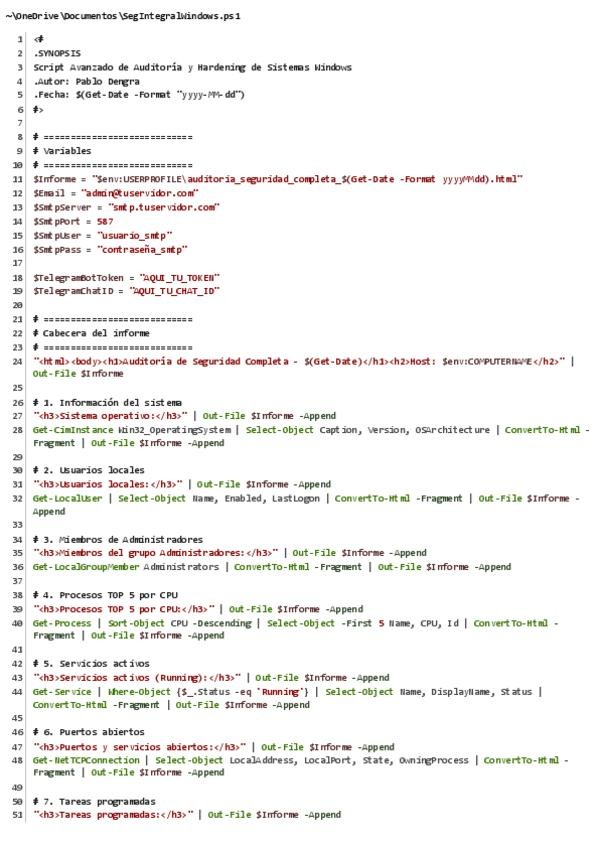

Script avanzado en PowerShell que combina auditoría de seguridad y revisión de hardening en sistemas Windows (10/11), generando un informe completo en HTML y enviándolo automáticamente por correo electrónico y Telegram.

En este primer laboratorio el foco está en el despliegue sobre Ubuntu Server, utilizando Docker y Docker Compose, y en validar el acceso a la consola de administración a partir de la imagen oficial del proyecto. No se trata de montar un escenario complejo

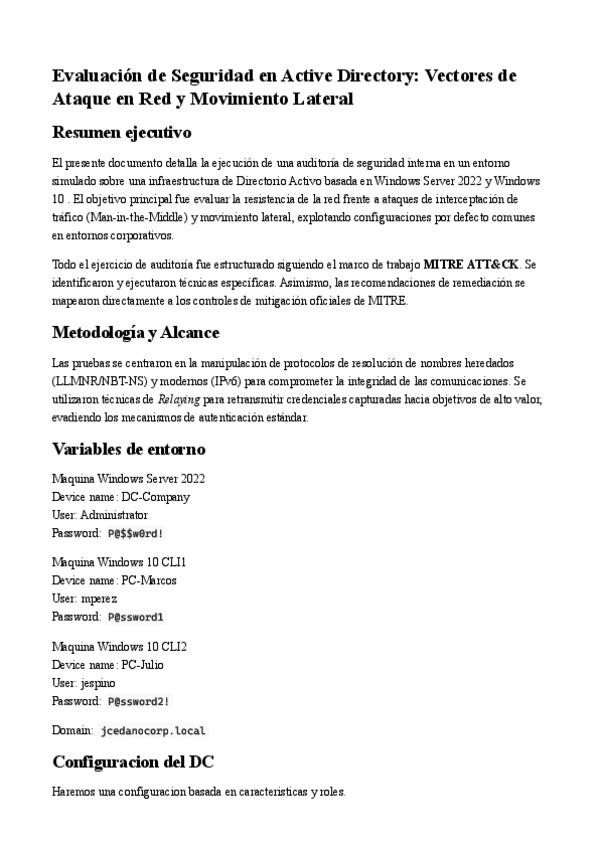

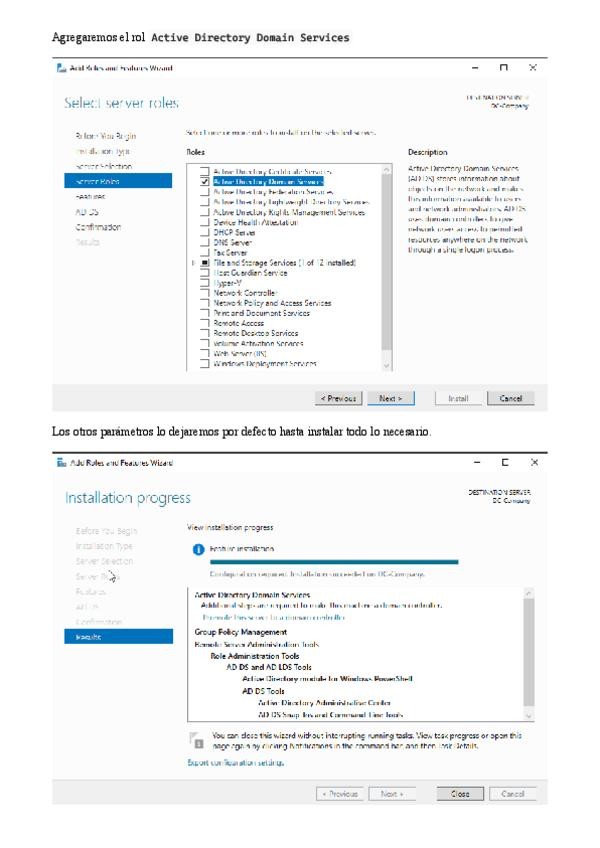

? Evaluación de Seguridad en Active Directory: Vectores de Ataque en Red y Movimiento Lateral Recientemente realicé una auditoría interna en un entorno simulado de Active Directory (Windows Server 2022 + W10), siguiendo el marco MITRE ATT&CK. ? Objetiv

Hackear claves wifi desde Android Este material proporciona un análisis de las herramientas y procedimientos utilizados en el pasado para la evaluación de la seguridad de las redes WiFi desde la plataforma Android. El contenido es de valor estrictamente

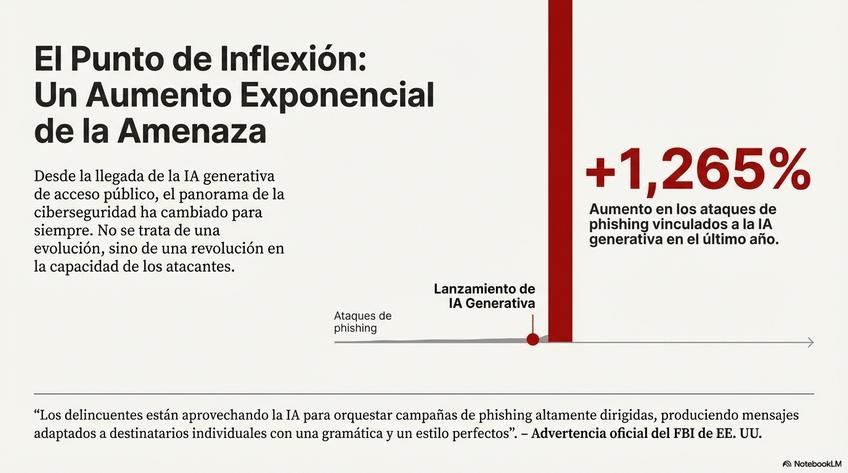

? El phishing que conocíamos murió. Bienvenidos a la era del phishing potenciado por Inteligencia Artificial. Después de varios días de investigación, desarrollé este material donde analizo cómo la IA generativa transformó el phishing en una amenaza: ? H

El contenido de esta guía muestra el despliegue y configuración basados en la administración de seguridad y la protección avanzada contra amenazas para cargas de trabajo en la nube pública de Microsoft Azure. Siguiendo los pasos de configuración descrit

Iniciarse en el inmenso mundo de la ciberseguridad puede parecer abrumador al principio, pero si algo me enseñó la programación es que como mejor se aprende es probando y eso he hecho yo, he montando un pequeño SOC en casa para aprender ciberseguridad des

Análisis Forense de la Descarga de un Archivo (Sysmon.zip) Realicé un análisis forense para identificar el origen de la descarga del archivo Sysmon.zip utilizando el historial de Chrome y el flujo alternativo Zone.Identifier. Gracias a estas evidencias, p

He publicado nuevos apuntes de Puesta en Producción Segura: DevSecOps-guia-de-seguridad-integrada.pdf

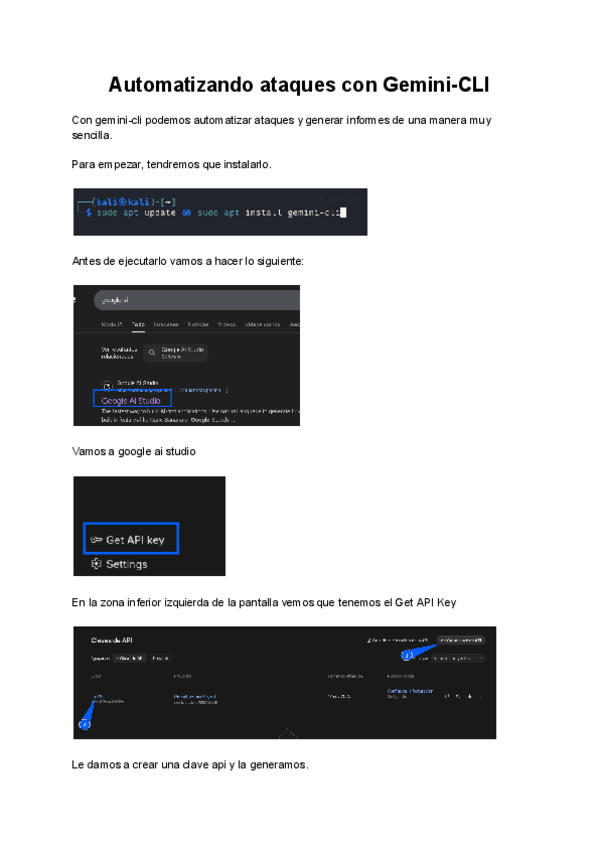

He publicado nuevos apuntes de Bastionado de Redes y Sistemas: Automatizando-ataques-con-Gemini-CLI.pdf

He publicado nuevos apuntes de Hacking Ético: Guia-practica-con-comandos-y-capturas.pdf

He publicado nuevos apuntes de Hacking Ético: 03.HackingFingerprinting.pdf

He publicado nuevos apuntes de Incidentes de Ciberseguridad: Plan-de-Respuesta-a-Incidentes-Prof-Luis-Crespo.pdf

He publicado nuevos apuntes de Hacking Ético: 02.HackingFootprinting.pdf

He publicado nuevos ejercicios de Análisis Forense Informático: RETO-SUGIERE-UN-PRODUCTO.pdf

He publicado nuevos ejercicios de Incidentes de Ciberseguridad: S5-Suricata-Prof-Luis-Crespo.pdf

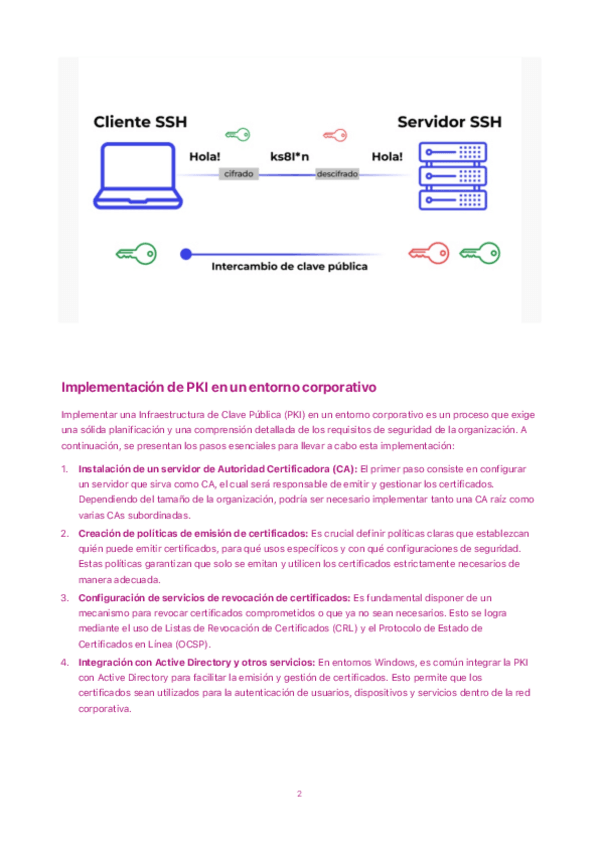

He publicado nuevos apuntes de Bastionado de Redes y Sistemas: Gestion-de-credenciales-e-Infraestructuras-de-Clave-Publica-PKI.pdf

He publicado nuevos apuntes de Bastionado de Redes y Sistemas: Domotica-y-Entornos-Inteligentes-I.pdf

He publicado nuevos apuntes de Hacking Ético: HTTPS-HACKING-ETICO.pdf

He publicado nuevos apuntes de Hacking Ético: HACKING-ETICO-PENTESTING-WEB.pdf